Hunter(1)

[정보]

SOC 팀은 직원 시스템에서 발생하는 불법 포트 스캐닝 활동에 대한 경고를 받았습니다. 해당 직원은 네트워크 내에서 포트 스캔이나 공격적인 해킹 활동을 수행할 권한이 없습니다. 직원은 그것에 대해 전혀 모른다고 주장했으며 아마도 그를 대신하여 작동하는 맬웨어 활동일 것입니다. IR 팀은 조사를 수행하기 위해 사용자 시스템의 전체 포렌식 이미지를 수집했습니다.

사용자가 의도적으로 포트 스캔 및 기타 작업을 수행하기 위해 불법 응용 프로그램을 설치했다는 이론이 있습니다. 그는 아마도 포트 스캐닝보다 훨씬 더 큰 것을 계획하고 있었을 것입니다!

모든 것은 사용자가 거부된 급여 인상을 요청했을 때 시작되었습니다. 그 후 그의 행동은 비정상적이고 달랐습니다. 피의자는 기술력이 약한 것으로 추정되며 그를 돕는 외부인이 있을지도 모릅니다!

사회 분석가로서 당신의 목표는 이미지를 분석하고 이 이론을 확인하거나 부정하는 것입니다.

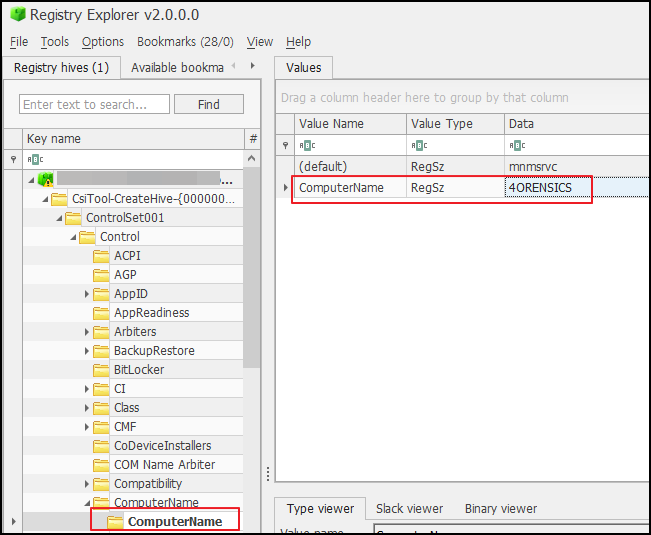

1. 해당 시스템의 이름(computer name of the suspect machine)은 무엇인가?

- 답: 4ORENSICS

- FTK Image에 .ad 파일 등록 후 '[root] - Windows - System32 - config - SYSTEM' 파일 추출

- 추출한 파일은 레지스트리 파일

- RegistryExplorer로 Import 진행 후 'CsiTool - ControlSet001- Control - ComputerName - ComputerName' 확인

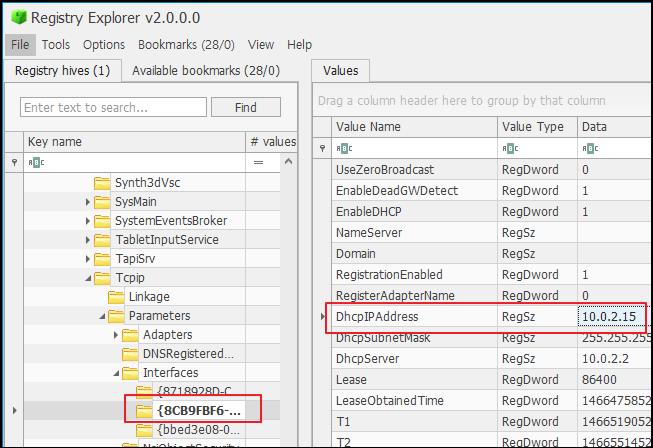

2. 해당 시스템 IP는 무엇인가?

- 답: 10.0.2.15

- 1번에서 추출한 SYSTEM 파일에서 'CsiTool - ControlSet001 - Services - Tcpip - Parameters - Interfaces' 확인

* Interface가 3개가 존재하지만 IP가 할당된 것은 '8CB...' 하나뿐

* DhcpIPAddress 필드로 보아 DHCP를 통해 IP 할당되었음을 알 수 있다.

3. DHCP LeaseObtainedTime은 언제인가?

- 답: 21/06/2016 02:24:12 UTC

- 2번과 동일한 경로에서 LeaseObtainedTime 필드 확인

- TimeStamp 형식을 Date 형식으로 변환(변환 사이트: https://www.epochconverter.com/)

- 바보 GPT...

4. 컴퓨터 SID 값은 무엇인가?

- 답: S-1-5-21-2489440558-2754304563-710705792

- FTK imager에서 [root] - $Recycle.Bin(휴지통) 을 확인하면 사용하면 SID 확인

* 맨 뒤 1001은 RID로 SID를 발급한 로컬 또는 도메인에서 시스템을 식별하기 위한 상대적인 ID

- 추가로 '[root] - Windows - System32 - config - Software' 파일에서도 확인 가능

- 'SOFTWARE: Microsoft - Windows NT - CurrentVersion - ProfileList' 에서 등록된 모든 SID 확인

* S-1-5-18은 로컬 시스템

* S-1-5-19는 로컬 서비스

* S-1-5-20 은 네트워크_서비스

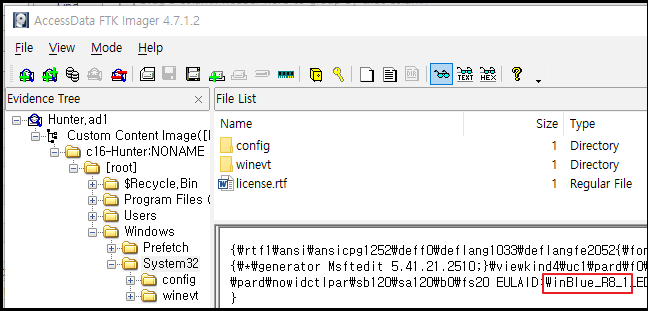

5. OS 버전은 무엇인가?

- 답: 8.1

- 'SOFTWARE: Microsoft - Windows NT - CurrentVersion'에서 확인 가능

* 처음에는 CurrnetVersion 값을 묻는 줄 알았는데 해당 필드는 커널 버전을 의미

- 추가로 '[root] - Windows - System32 - license.rtf' 파일에서도 확인 가능

6. 해당 시스템 타임존은 무엇인가?

- 답: UTC-07:00

- 'SYSTEM: ControlSet001 - Control - TimeZoneInformation'에서 타임존은 PST로 확인

* 구글 검색해보면 PST는 우리나라 시간과 16시간 차이 존재하며 우리나라 시간은 UTC와 9시간 차이남

* Active TimeBias를 참고해도 좋다

7. 컴퓨터에 로그인을 몇 번이나 했는가?

- 답: 3

- 'SAM: SAM - Domains - Account - Users'에서 Hunter 계정으로 Total Login Count 확인 가능

* Hunter 계정의 RID는 1001로 4번에서 찾은 정보

* SAM 레지스트리는 '[root] - Windows - System32 - config - SAM' 경로 추출

8. 해당 계정의 마지막 로그인 시간은 언제인가?

- 답: 2016-06-21 01:42:40

- 7번과 동일한 경로에서 Last Login Time 확인

9. 컴퓨터에 존재하는 네트워크 스캐너는 무엇이고 가장 마지막 사용은 언제인가?

- 답: zenmap.exe,2016-06-21 12:08:13 UTC

- '[root] - Users - Hunter' 경로에 .zenmap 폴더 존재

* zenmap은 nmap의 GUI 버전

- 다운로드 폴더를 확인하면 Nmap 설치 파일 존재

- .zenmap 폴더 내 recent_scans.txt 파일 존재

- nmapscan.xml 파일을 추출하여 확인해보니 startstr 존재

* PST는 UTC보다 7시간 느리니 UTC 기준으로 2016-06-21 12:10:43 UTC

- 하지만 오답

* zenmap을 실행하더라도 Target 등을 설정해야 하기 때문에 Zenmap 실행 시간 != 스캔 시작 시간

- '[root] - Users - Windows - Prefetch'에서 ZENMAP 프리페처 파일 존재

* 프리페처 파일은 윈도우에서 APP을 처음 실행할 때 생성되며 이후 APP을 빠르게 실행하는데 필요한 데이터 포함

- 프리페처 파일의 생성 시간이 해당 APP의 최초 실행 시간은 아니었다.

* FTK는 UTC 시간 기준

* Zenmap이 실행되고 로딩이된 다음에야 프리페처 파일이 생기는 듯

- WinprefetchView에서 ZENMAP pf 파일을 확인

* 먼저 WinprefetchView에 Folder 경로를 'Options - Advanced Options'에서 ZENMAP pf 파일이 있는 경로로 수정

- 실행 시간 확인

* Options에서 UTC로 변경 가능

10. Port 스캔은 언제 종료되었는가?

- 답: 2016-06-21 12:12:09 UTC

- 스캔 시작과 종료 시간은 'nmapscan.xml'에서 확인 가능(9번 과정 참고)

* 어떤 것은 UTC, 어떤 것은 PST 복잡하넹

11. 얼마나 많은 Port를 스캔했는가?

- 답: 1000

- 'nmapscan.xml' 내용 초반에 스캔할 port 번호, protocal과 함께 몇 개의 port를 스캔하는지 정보 확인

12. 어떤 Port가 오픈되었는가?

- 답: 22,80,9929,31337

- 'nmapscan.xml' 중간에서 open된 port 정보 확인 가능

13. 동작한 네트워크 스캐너의 버전은 무엇인가?

- 답: 7.12

- 'nmapscan.xml' 처음 부분에서 버전 정보 확인 가능

* FTK Image에서 Download 폴더를 확인했을 떄도 nmap 7.12 버전 설치 파일 존재

14. 해당 직원과 Skype로 대화한 사람의 계정(Username)은 무엇인가?

- 답: linux-rul3z

- Skype 관련 데이터를 확인하기 위해서 '[root] - Users - Hunter - AppData - Roaming - Skype - hunterehpt' 경로 내 main.db(SQLite) 파일 추출

* hunterehpt는 해당 사용자 계정으로 판단

- 'DB Browser for SQLite'을 통해 main.db 내용 확인

* 사용자가 쓴 계정은 hunterehpt 확인

* chats 테이블에는 2개의 채팅 기록이 있는데 참여 멤버가 문제 직원과 linux-rul3z로 확인

15. Skype 대화에서 외부 공격자에게 원격 접속을 제공하고 데이터를 유출에 사용하기로 한 프로그램은 무엇인가?

- 답: Teamviewer

- 계속해서 main.db를 살펴보면 Messages 테이블에서 linux-rul3z가 teamviewer 설치가 가능하냐며 제안한 내용 존재

'보안 CTF > 블루팀 CTF' 카테고리의 다른 글

| Malware Traffic Analysis 2 (0) | 2023.05.12 |

|---|---|

| Insider (0) | 2023.05.05 |

| GrabThePhisher (0) | 2023.05.03 |