Insider

[정보]

Karen은 'TAAUSAI'에서 일하기 시작한 후 회사에서 불법적인 활동을 시작했습니다. 'TAUSAI'는 이 사건에 대한 조사를 시작하기 위해 당신을 고용했습니다. 디스크 이미지를 얻었고 Karen이 자신의 컴퓨터에서 Linux OS를 사용한다는 것을 알았습니다. Karen 컴퓨터의 디스크 이미지를 분석하고 제공된 질문에 답하십시오.

- 파일 다운로드 후 압축을 해제

- FTK Imager 실행하여 Image 분석

* File - Add Evidence item - Image File - ad1 파일 선택 - Finish

1. 시스템에서 사용하고 있는 리눅스 배포판은 무엇인가?

- 답: Kali

- boot 디렉터리 내 kali 설정 파일 존재

* 'root - boot' 디렉터리에는 보통 부트로더가 사용하는 파일 존재

2. apache access.log의 MD5는 무엇인가?

- 답: d41d8cd98f00b204e9800998ecf8427e

- '[root] - var - log - apache2' 에 apache 로그 존재

* 해당 파일 우클릭 후 Hash 리스트 추출

- MD5, SHA1 값 확인

- 다른 방법으론 해당 파일 클릭 후 View - Property를 통해 확인 가능

3. 다운로드된 자격 증명 덤핑 도구는 무엇인가?

- 답: mimikatz_trunk.zip

- Downloads 디렉터리를 보면 mimikatz_trunk.zip 존재

* Mimikatz는 윈도우 용 Credential 정보 수집 툴

* Desktop 디렉터리에 mimikatz 디렉터리가 존재하는 것으로 압축 해제한 것을 알 수 있음

4. 극비의 파일이 생성되었는데 해당 파일의 절대 경로는 무엇인가?

- 답: /root/Desktop/SuperSecretFile.txt

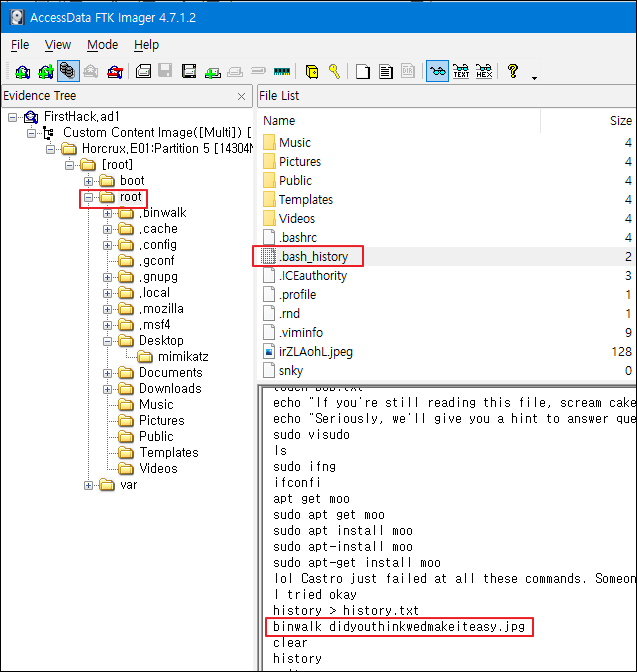

- 파일이 생성되었다고 하니 'root - .bash_history'에서 touch 명령어 이력을 확인

* home 디렉터리(root의 경우는 root) 내 .bash_history 파일은 bash 쉘을 통해 사용한 명령어 내역 존재

* 극비 파일이 뭔가 했더니 이름 그대로 슈퍼 시크릿이었다!

* 실제론 해당 경로에 파일이 없다.

5. 실행 중 didyouthinkwedmakeiteasy.jpg 파일을 사용한 프로그램은 무엇인가?

- 답: binwalk

- 4번과 동일하게 .bash_history를 확인하면 binwalk 사용을 알 수 있다.

* binwalk은 분석, 리버싱, image 추출 등에 사용되는 도구

6. Karen이 생성한 체크리스트에서 세 번째 목표는 무엇인가?

- 답: Profit

- Desktop 디렉터리 내 체크리스트 존재

1) Bob의 신뢰 얻기

2) 해킹 배우기

3) Profit

7. Apache는 몇 번 실행되었는가?

- 답: 0

- 'root - .bash_history' 내 apache 실행과 관련된 명령어 및 스크립트 사용 이력 없음

- Apache log 디렉터리 내 로그가 전혀 없는 것으로 보아 실행되지 않은 것으로 추정

8. 해당 시스템이 다른 시스템을 공격하는 데 사용된 것으로 파악되는데 그 증거는?

- 답: irZLAohL.jpeg

- 'root - .bash_history'에서 메타스플로잇 사용 확인

- 'root - .msf4 - history' 에서는 메타스플로잇에서 사용한 명령어 확인 가능

* 타겟 시스템 IP는 10.0.0.101 이고 Bob과 관련된 시스템으로 판단

* SMB 및 HTTP 프로토콜 취약점 공격 확인됨

- 'root - irZLAohL.jpeg' 에 윈도우 시스템의 스크린 샷으로 추정되는 이미지 파일 존재

* 정확한 공격 프로세스는 확인되지 않으나 메타스플로잇을 통한 공격이 성공하여 스크린 샷을 가져온 것으로 추정

9. Documents 디렉터리 내 bash 스크립트에서 조롱한 동료 컴퓨터 전문가는 누구인가?

- 답: Young

- 'Documents - myfirsthack - firstscript_fixed' 내 "나도 영처럼 bash를 쓸 수 있어"라는 문구 확인

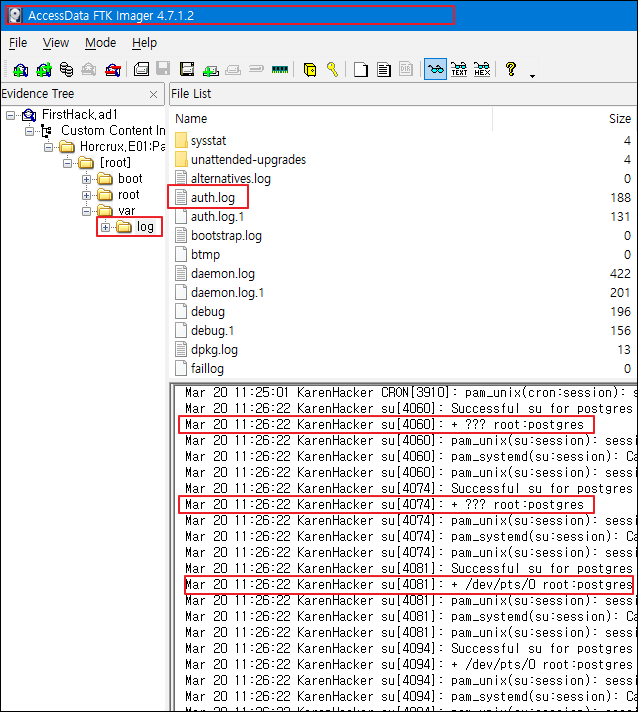

10. 11:26 경 su를 통해 root로 권한 상승 시도한 사용자는 누구인가?

- 답: postgres

- 'root - var - log - auth.log'에서 사용자 인증 정보(성공, 실패) 확인 결과, postgres 확인됨

* 기본적으로 su 명령어 사용은 /var/log/sulog에서 확인 가능하나 해당 파인 존재하지 않음

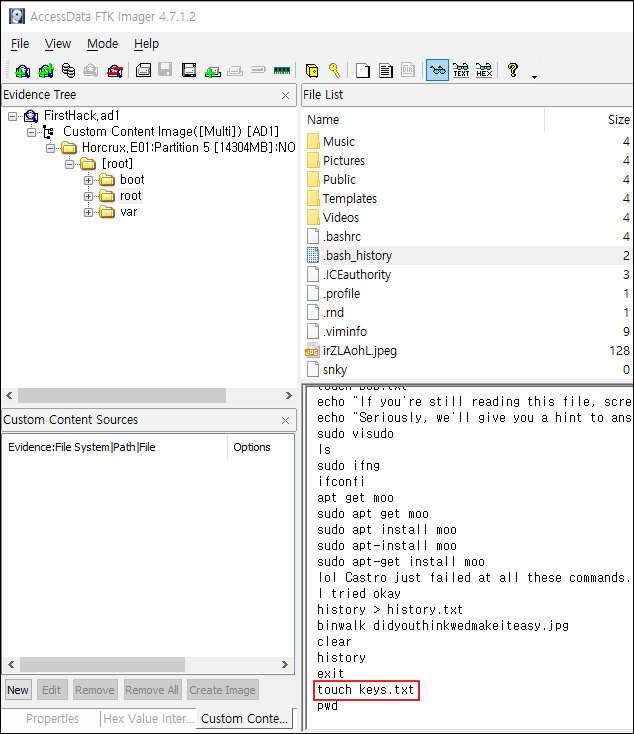

11. bash history를 참고하여 현재 위치한 디렉터리 경로는 어디인가?

- 답: /root/Documents/myfirsthack/

- 'root - .bash_history'에서 가장 마지막으로 cd 명령어를 사용한 경로는 ../Documents/myfirsthack/ 으로 확인

* 해당 명령어를 사용하기 직전 위치는 /root/Desktop(cd ../root/Documents/myfirsthack/../../Desktop/)

* cd ../Documents/myfirsthack/ 명령어를 통해 /root/Documents/myfirsthack/로 이동

[11번 오답]

==> 다른 계정으로 파일을 옮긴 것일까..? 잘 모르겠다..!

- 'root - .bash_history'에서 가장 마지막에 생성한 파일은 keys.txt로 확인됨

* 파일 경로를 지정하지 않고 파일을 생성하면 현재 위치한 디렉터리에 생성됨

- 'root - Pictures' 경로에서 keys.txt 파일 존재 확인

[사고 대응]

- 사용자 교육 및 서약서를 통해 비정상적인 사용에 대한 책임을 강조

- APT, 백신 등의 보안 솔루션을 통해 악성 파일(Mimikatz 같은) 다운로드 차단

- Bob의 시스템을 해킹한 것처럼 내부 네트워크 보안 대책 수립

(내부 스캔, APT 등 행위 기반 탐지)

'보안 CTF > 블루팀 CTF' 카테고리의 다른 글

| Hunter(1) (0) | 2023.05.18 |

|---|---|

| Malware Traffic Analysis 2 (0) | 2023.05.12 |

| GrabThePhisher (0) | 2023.05.03 |