Malware Traffic Analysis 2

[정보]

첨부된 pcap 파일은 Exploitation Kit 감염과 관련되어 있다. 좋아하는 툴을 사용하여 분석하라

1. 감염된 윈도우 VM의 IP는 무엇인가?

- 답: 172.16.165.132

1) brim(zui) 확인

- suricata rule에서 172.16.165.132와 37.143.15.180의 통신 탐지

* 172.16.165.132 -> 37.143.15.180 트래픽으로 감염 IP는 172.16.165.132로 판단됨

2) Wireshark 확인

- Statistics - Conversation - IPv4를 확인하면 Address A(출발지)는 대부분 172.16.165.132

- 172.16.165.132에서 발생한 HTTP 트래픽 확인 결과, User-agent 내 Window 확인

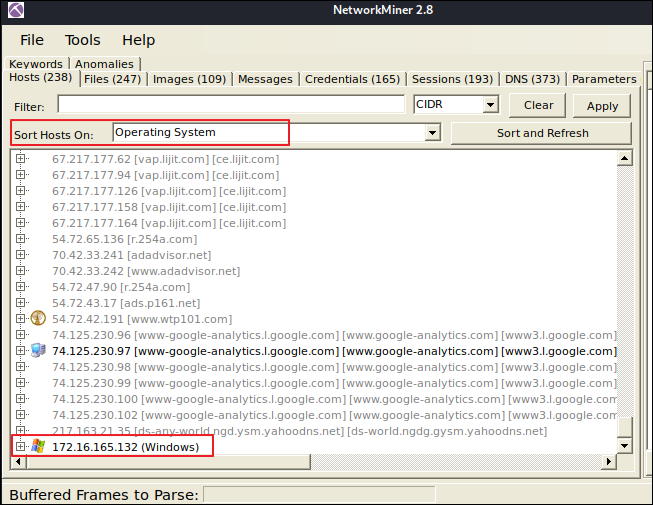

3) NetworkMinor 확인

- hosts 메뉴에서 OS로 정렬을 해보면 Windows OS는 172.16.165.132만 존재

2. 감염된 VM의 MAC 주소는?

- 답: 00:0c:29:c5:b7:a1

- 172.16.165.132 트래픽의 2계층(이더넷) 정보를 확인

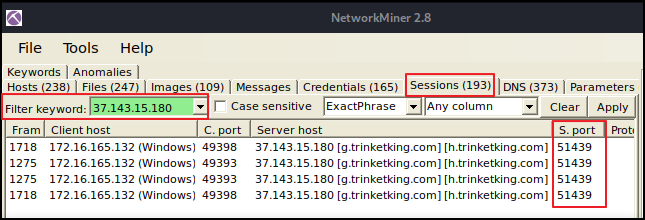

3. Exploit KIT과 악성코드를 전달한 IP, PORT는 무엇인가?

- 답: 37.143.15.180:51439

- 1번 과정에서 악성 IP는 37.143.15.180으로 확인됨

* NetworkMinor에서 'Sessions - Filter'를 통해 확인하면 윈도우에서 37.143.15.180:51439 접근 확인됨

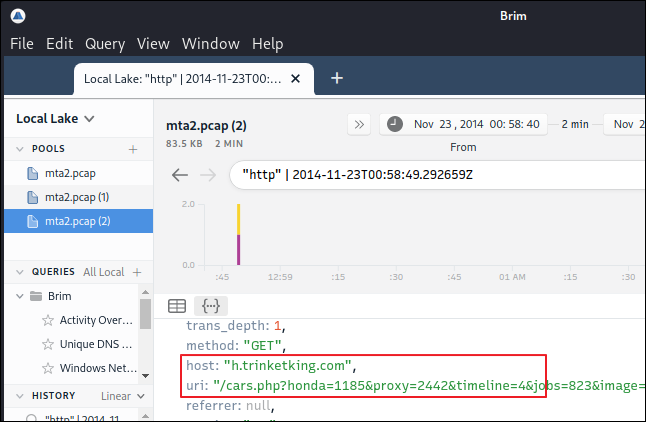

4. Exploit Kit을 전달한 두 개의 도메인은 무엇인가?

답: g.trinketking[.]com,h.trinketking[.]com

- 3번 과정에서 확인된 내용

5. 침해된 웹 사이트의 IP는 무엇인가?

- 답: 192.30.138.146

- Wireshark에서 악성 IP(37.143.15.180)로 접근한 HTTP 트래픽 확인

* Referer가 hijinksensue[.]com로 확인됨

(Referer 사이트가 침해되어 악성 사이트로 중간 다리 역할 수행으로 판단)

- DNS 응답 확인 결과, 192.30.138.146으로 확인됨

6. 침해된 웹사이트의 도메인 이름은 무엇인가?

- 답: hijinksensue[.]com

- 5번 과정에서 이미 확인된 내용

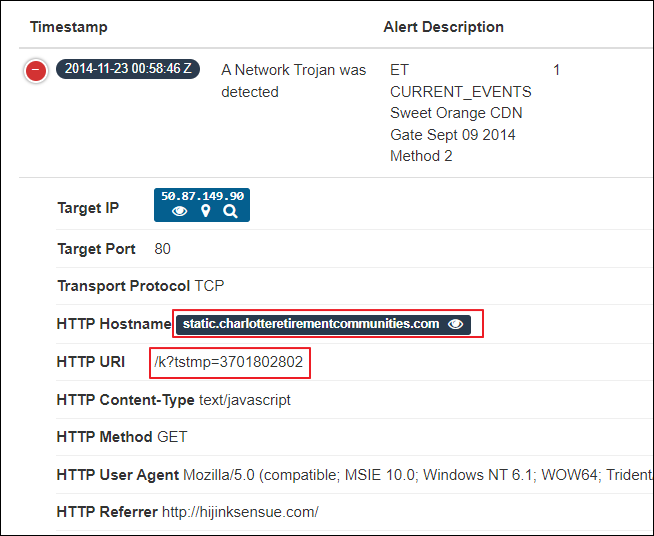

7. 전달된 Exploit Kit의 이름은 무엇인가?

- 답: sweet orange

- Packet을 분석해주는 사이트(packettotal.com)에서 패킷 분석

* Alert에서 Sweet Orange 확인됨

* Sweet Orange는 컴퓨터를 감염시킬 수 있는 취약점을 찾을 의도로 손상된 웹 사이트에서 발견되는 악성코드

8. Exploit Kit 페이지를 가리키는 리다이렉트 경로는?

- 답: static.charlotteretirementcommunities[.]com/k?tstmp=3701802802

- 7번 내용에서 확인 가능

9. 8번의 도메인에 해당하는 IP는?

- 이건 7, 8번에서 확인 가능

10. Pcap 파일에서 악성 파일(PE파일)을 추출하여 MD5 값을 확인하라

- 답: 1408275c2e2c8fe5e83227ba371ac6b3

- brim 확인 시 PE 파일이 1건 확인됨

- PE 로그 탐지 시간 확인

(Brim 이용은 처음이라 더 좋은 방법이 있을 거 같은데..)

- 해당 시간 로그를 분석하면 HTTP로 접근하여 File을 받았는데 그게 악성 PE 파일이어서 알람이 발생

- files 로그를 확인하여 MD5 값 확인

- 위 방법은 md5는 확인했지만 파일 추출 제한(따로 기능이 존재할 가능성 있음)

- Wireshark를 이용하여 추출

* '상단 메뉴 File - Export Objects - HTTP'에서 HTTP 파일 추출 가능

* brim 로그를 참고하여 도메인, 목적지 경로 등을 참고하여 필터링 가능

- 해당 트래픽 선택하여 Save로 추출

* brim 로그가 없다면 Content-Type으로도 어느 정도 구분 가능

- 추출한 파일 해시하면 brim 로그와 동일

11. Exploit된 취약점과 관련된 CVE는 무엇인가?

- 답: CVE-2014-6332

- Exploit은 Sweet Orange에 의해 진행된 것으로 추정되며 Sweet Orange는 CVE-2014-6332와 관련

12. zeek를 통해 분석하는 과정에서 Duration이 가장 긴 파일의 mime-type는 무엇인가?

- 답: application/x-dosexec

- brim에서 files 정보 중 Duration이 가장 긴 것 확인

- Wireshark에서 해당 파일에 대한 응답을 보면 아래와 같다.

* application/octet-stream는 다른 모든 경우를 위한 기본값입니다. 알려지지 않은 파일 타입은 이 타입을 사용해야 합니다.[출처: 위키백과]

13. 응답으로 f.txt를 받은 경로의 Referer는 무엇인가?

- 답: hxxp://hijinksensue.com/assets/verts/hiveworks/ad1.html

- URI 경로에서 f.txt를 포함한 경우 확인되지 않음

- 생각해보니 HTTP 트래픽 전체에서 "f.txt" 포함 여부를 확인하면 된다.

- HTTP stream을 확인하면 f.txt파일이 첨부된 트래픽 확인 가능

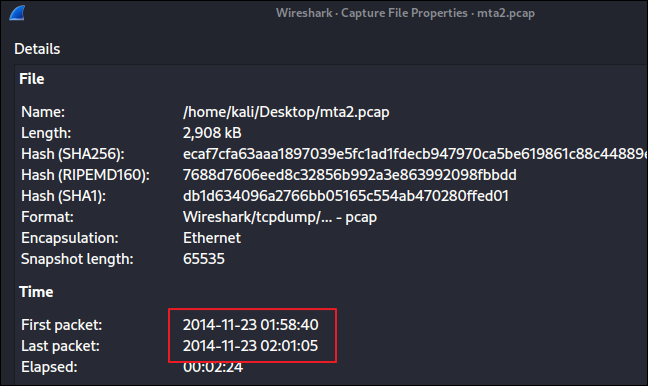

14. pcap 파일은 언제 캡처되었는가?

- 답: 23/11/2014

- 'Wireshark 상단 메뉴 Statistics - Capture File Properties'에서 캡처 시간 확인 가능

- 22/11/2014를 입력했는데 정답이 아니라고 한다..?

- 뭔가 싶어서 분석 환경인 Kali의 시간 세팅을 변경했더니 정보가 변경되었다..!

* 침해사고를 분석할 때 시간 정보를 동기화 하는 것이 이렇게 중요하구나를 느낌

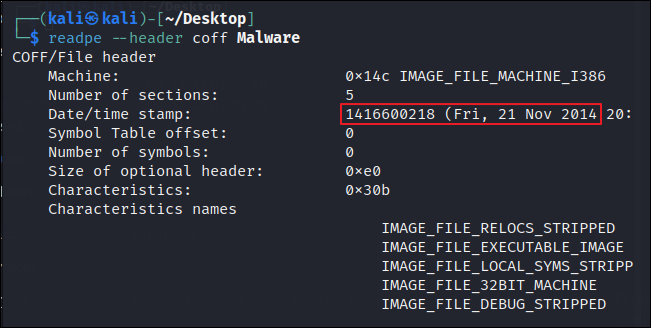

15. PE파일은 언제 컴파일 되었는가?

- 답: 21/11/2014

- 10번 과정에서 추출한 PE 파일이 생성된 시간을 확인하면 된다.

* readpe는 PE 파일의 정보를 보여줌

* --header coff는 coff 헤더만 출력(모든 정보를 보려면 --all 사용)

16. 한 번만 사용된 SSL 인증서의 발급자는 누구인가?

- 답: Cybertrust

- 'Column Preferences'에서 x509sat.printableString COLUMN 추가

- 확인된 인증서는 Cybertrust만 단일 사용으로 확인됨

17. PE 파일을 컴파일하며 활성화된 두 가지 보호 방법은 무엇인가?

- 답: DEP,SEH

- pesec를 통해 protection 확인

* pesec는 PE 파일의 protection에 대한 체크 수행

* DEP는 Data Execution Prevention의 약자로 Window용 시스템 수준 메모리 보호 기능으로 기본 힙, 스택 및 메모리 풀과 같은 데이터 페이지에서 코드가 실행되지 않도록 방지 (출처: learn.microsoft.com)

* SEH는 Structured Exception Handling의 약자로 하드웨어 오류와 같은 특정 예외적 코드 상황을 정상적으로 처리 (출처: learn.microsoft.com)

사고 예방

- APT, 백신 등의 보안 솔루션을 통해 (CTF 내 PE 파일 같은) 악성 파일 다운로드 차단

- 사용하는 S/W 최신 업데이트 진행

* Sweet Orange 는 I.E의 취약점(CVE-2014-6332)를 이용

'보안 CTF > 블루팀 CTF' 카테고리의 다른 글

| Hunter(1) (0) | 2023.05.18 |

|---|---|

| Insider (0) | 2023.05.05 |

| GrabThePhisher (0) | 2023.05.03 |