VULNOS: 2

1. IP 정보 확인

- Kali IP: 192.168.50.50

- 타겟 IP: 192.168.50.58

2. 서비스 정보 확인

- Open Service: SSH, HTTP, IRC(실시간 채팅 프로토콜)

- OS: 리눅스

3. 서비스 접근

- website 링크를 들어가면 우리가 침입해야할 사이트 등장

4. 정보 수집

- 소스코드 내 Drupal 7 정보 확인

* Drupal은 php로 제작된 CMS (Wordpress 친구 같은)

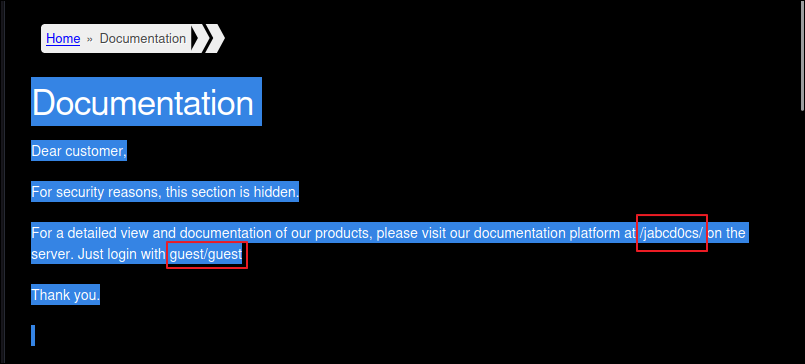

- Documentation에는 숨겨진 문구 존재

* 보안 상의 이유로 자세한 정보는 숨겼다며 /jabcd0cs/로 접근하여 guest/guest로 로그인 요청

- /jabcd0cs/ 경로 접근시, OpenDocMan 로그인 페이지 확인

* OpenDocMan은 php로 제작된 웹 기반 DMS(Document Management System)

- 로그인 시 제품 정보에 관한 리스트 확인

5. 실패한 권한 상승 시도

- 프로필 설정에 비활성화된 Admin 체크 박스 존재하여 Burp로 활성화

* input 태그에서 disabled 제거

- Admin 체크

- Admin이 아니어서 에러 발생

- 웹셸 업로드 시도했으나 정상적으로 동작하지 않음

6. 취약점 공격

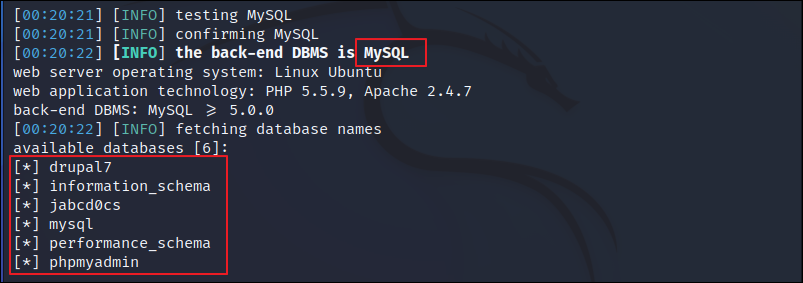

- OpenDocMan 1.2.7 버전 /ajax_udf.php 경로에는 SQL Injection 취약점 존재(CVE-2014-2317)

- Table 정보 획득

- Column 정보 획득

- 패스워드 정보 획득

- Hash 값을 md5 복호화 진행하여 패스워드 획득

- SSH 접근 성공

7. 권한 상승

- 커널 버전이 3.13.0으로 확인

- CVE-2015-1328 poc를 통한 권한 상승

- root 권한 획득

- root flag 확인

'보안 CTF > Vulnhub' 카테고리의 다른 글

| RED: 1 (0) | 2023.04.21 |

|---|---|

| NAPPING: 1.0.1 (0) | 2023.04.12 |

| EMPIRE: BREAKOUT (0) | 2023.04.03 |

| EMPIRE: LUPINONE (0) | 2023.03.29 |

| JANGOW: 1.0.1 (0) | 2023.03.22 |