2.7 암호화 적용

2.7.1 암호정책 적용

- 법적 요구사항을 반영한 암호화 대상, 암호 강도, 암호 사용 정책을 수립

- 개인정보 및 주요정보의 저장·전송·전달 시 암호화를 적용

개인정보 및 주요정보의 보호를 위하여 법적 요구사항을 반영한 암호화 대상, 암호 강도, 암호사용 등이 포함된 암호정책을 수립하고 있는가?

<KISA 가이드>

암호화 대상: 법적 요구사항, 처리 정보 민감도 및 중요도에 따라 정의

암호정책에 따라 개인정보 및 중요 정보의 저장, 전송, 전달 시 암호화를 수행하고 있는가?

<KISA 가이드>

<SK쉴더스 가이드>

「암호관리 매뉴얼」 제0조 (암호화 기술 적용 대상)

① 이용자 데이터의 무결성을 보장하기 위해 개인정보 및 중요정보의 저장, 전송, 전달 시 암호화를 수행하여야 한다.

≫ 정보통신망을 통한전송

≫ 보조저장매체로 전달

≫ 개인정보처리시스템 저장

≫ 업무용 컴퓨터 및 모바일 기기 저장

[증적자료]

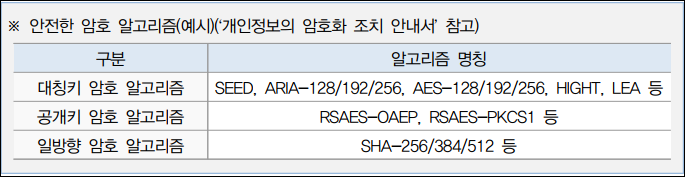

암호통제 정책(대상, 방식, 알고리즘 등)

* 참고 자료 : 국립전파연구원

암호화 적용현황(저장 및 전송 시)

위험도 분석 결과(내부망 고유식별정보 암호화 미적용 시)

* 망 내 중요 정보가 없다는 것을 증명해야 하나?

암호화 솔루션 관리 화면

2.7.2 암호키 관리

- 암호키의 안전한 생성·이용·보관·배포·파기를 위한 관리 절차를 수립·이행하고, 필요시 복구방안을 마련

암호키 생성, 이용, 보관, 배포, 변경, 복구, 파기 등에 관한 절차를 수립·이행하고 있는가?

<KISA 가이드>

암호키 생성, 이용, 보관, 배포, 파기에 대하여 다음과 같은 내용이 포함된 정책 및 절차를 수립하여야 한다.

▶ 암호키 관리 담당자

▶ 암호키 생성, 보관(소산 백업 등) 방법

▶ 암호키 배포 대상자 및 배포방법(복호화 권한 부여 포함)

▶ 암호키 사용 유효기간(변경 주기) : 암호키 변경 시 비용, 업무중요도 등을 고려하여 결정

▶ 암호키 복구 및 폐기 절차와 방법

▶ 소스코드에 하드코딩 방식의 암호키 기록 금지에 관한 사항 등

<SK쉴더스 가이드>

「암호관리 매뉴얼」 제 ◌◌조 (암호키 관리)

① 암호화 키는 기밀 데이터를 암호화할 경우 정보보호 책임자의 승인을 받아 생성하고 ‘암호화 키 관리 대장’에 기록한다.

② 접근이 인가되지 않은 사용자는 암호화 키를 사용할 수 없도록 통제구역 등에 안전하게 관리해야 한다.

③ 암호화 키는 노출 위협을 최소화하기 위해 1 년마다 변경해야 한다. 단, 정보보호 책임자가 암호화 키 변경이 필요 하다고 판단될 경우 변경할 수 있다.

④ 암호화 키는 사용 용도가 종료되거나 사용 주기가 만료된 경우 폐기한다. 암호화 키는 부서 정보보호 담당자가 폐기하고 ‘암호화 키 관리 대장’에 기록한다.

암호키는 필요시 복구가 가능하도록 별도의 안전한 장소에 보관하고 암호키 사용에 관한 접근권한을 최소화하고 있는가?

<KISA 가이드, SK쉴더스 가이드>

암호키는 필요시 복구가 가능하도록 별도의 안전한 장소에 보관하고 암호키 사용에 관한 접근권한을 최소화하여야 한다.

▶ 암호키 손상 시 시스템 또는 암호화된 정보의 복구를 위하여 암호키는 별도의 매체에 저장한 후 안전한 장소에 보관(암호키 관리시스템, 물리적 분리된 곳 등)

▶ 암호키에 대한 접근권한 최소화 및 접근 모니터링

[증적자료]

암호키 관리정책

암호키 관리대장 및 관리시스템 화면

? 암호키 관리 시스템 화면은 무엇이지, 보통 솔루션을 따로 사용하나?

'내 웹 서버 > ISMS 인증' 카테고리의 다른 글

| [ISMS] 보안시스템 운영 관리 지침 (1) | 2023.12.29 |

|---|---|

| [ISMS] 침해사고 대응 지침 (0) | 2023.12.28 |

| 2.6 접근통제 (0) | 2023.05.18 |

| 2.5 인증 및 권한관리 (0) | 2023.05.04 |

| 2.2 인적 보안 (0) | 2023.04.13 |