[구축] pfsense Suricata(IPS) 설치

1. suricata 설치

* System - Package Manager - Available Packages - 'suricata' 검색 - Install - Confirm

2. suricata 설정

※ Best 설정이 아닙니다. 자유롭게 선택하고 해제하시며 필요한 설정을 해주세요

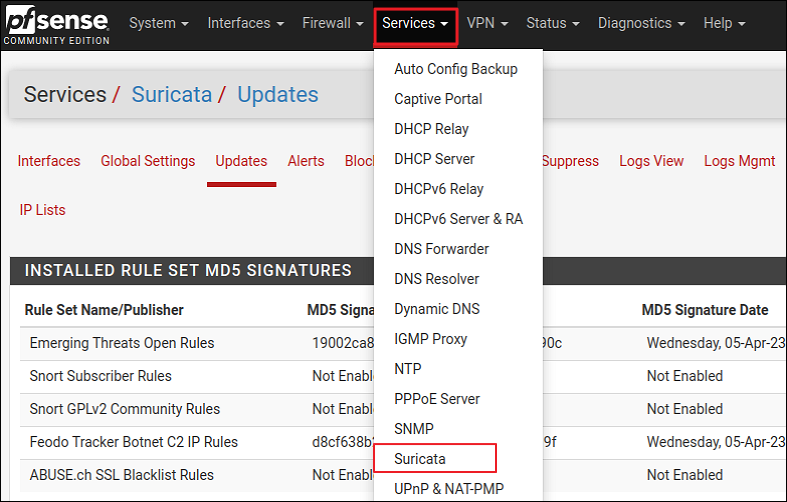

- 설치를 완료하면 Service - Suricata 메뉴가 생성됨

- 시그니처 다운로드

* ETOpen Emerging Threats rules - 수리카타 기본 룰

* Botnet C2 IP rules - 나중에 악성코드 실행하는 것도 해보기 위해 추가

- 시그니처 업데이트 주기 설정

* 마음이 끌리는 12시간으로 설정

- 시그니처 업데이트

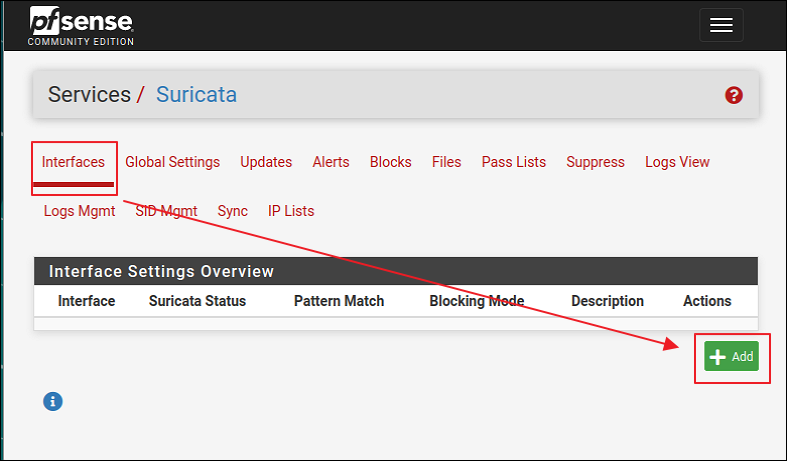

- Interface 추가

* Interfaces - Add를 통해 탐지할 인터페이스 추가

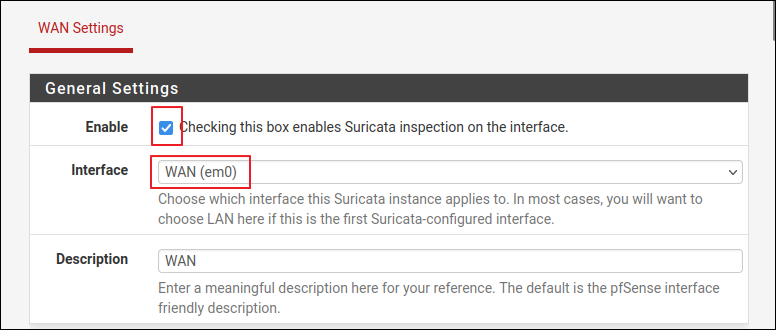

- General Settings

* Enable 체크 - 해당 인터페이스 모니터링

* Interface - WAN에 해당하는 인터페이스 선택

* Description - WAN을 알아볼 수 있는 내용 적절히 입력

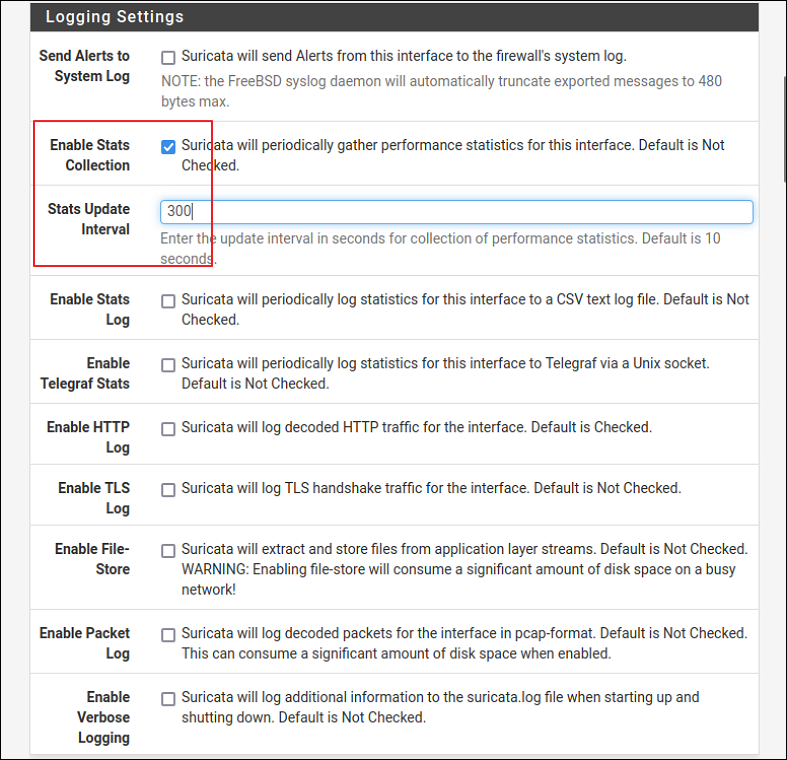

- Logging Settings

* Enable Stats Collection - 인터페이스에 대한 상태를 주기적 수집(라고 생각해서 선택)

* Stats Update Interval - 수집 주기

==> 그 외에 Http 트래픽을 캡처할 것인지, 파일을 추출할 것인지 등의 사항을 적절히 선택

- EVE Output Settings

* 탐지된 로그의 payload 확인을 위해 EVE Output log 사용

* X-Forwarded-For IP 는 로그 내 출발지 IP가 중개 서버를 거치며 변경되었을 때 실제 출발지 IP를 알려줌

* EVE Log Alerts - 이벤트 발생시 EVE 통해 출력

* EVE Log Alert detail - 발생한 이벤트 로그 내 payload 출력

- 이 정도로 저장

- Interface에 RULE 적용

- 원하는 룰 선택 후 저장

- 인터페이스 Restart

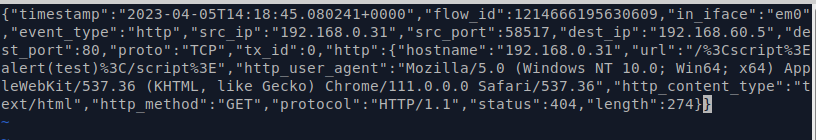

- 정상적으로 탐지 확인

'내 웹 서버 > 기타' 카테고리의 다른 글

| [에러][Postman] Postman 설치 및 에러 조치 (0) | 2025.06.23 |

|---|---|

| [로그 미수집] Apache access.log 설정 (0) | 2023.05.05 |

| [구축] Ubuntu/Apache WAF(Modsecurity) 설치 (0) | 2023.04.03 |

| [에러][GNS3] watchdog: BUG: soft lockup - CPU (0) | 2023.03.30 |

| [구축] 로컬 PC에서 GNS 내부 웹 서버로 SSH 접속 (0) | 2023.03.20 |