[AWSGoat] 설치

AWSGoat는 AWS에서 설계된 취약한 인프라로 AWS 취약점에 대해 실습해볼 수 있다.

- 링크: https://github.com/ine-labs/AWSGoat

GitHub - ine-labs/AWSGoat: AWSGoat : A Damn Vulnerable AWS Infrastructure

AWSGoat : A Damn Vulnerable AWS Infrastructure. Contribute to ine-labs/AWSGoat development by creating an account on GitHub.

github.com

주의사항

1) 해당 인프라는 취약한 인프라로 의도치 않은 사고가 발생할 수 있음

2) 비용이 발생할 수 있음

3) 해당 게시물은 학습용 게시물로 개인에게 피해가 발생하여도 책임지지 않습니다.

준비물

1) github 계정

2) AWS 계정 (관리자 권한이 있는 Access Key)

* Root 계정을 사용하는 것은 위험 요소가 존재하니, iam에서 적당한 사용자를 생성한다

* 인터넷에 좋은 자료 많아요~

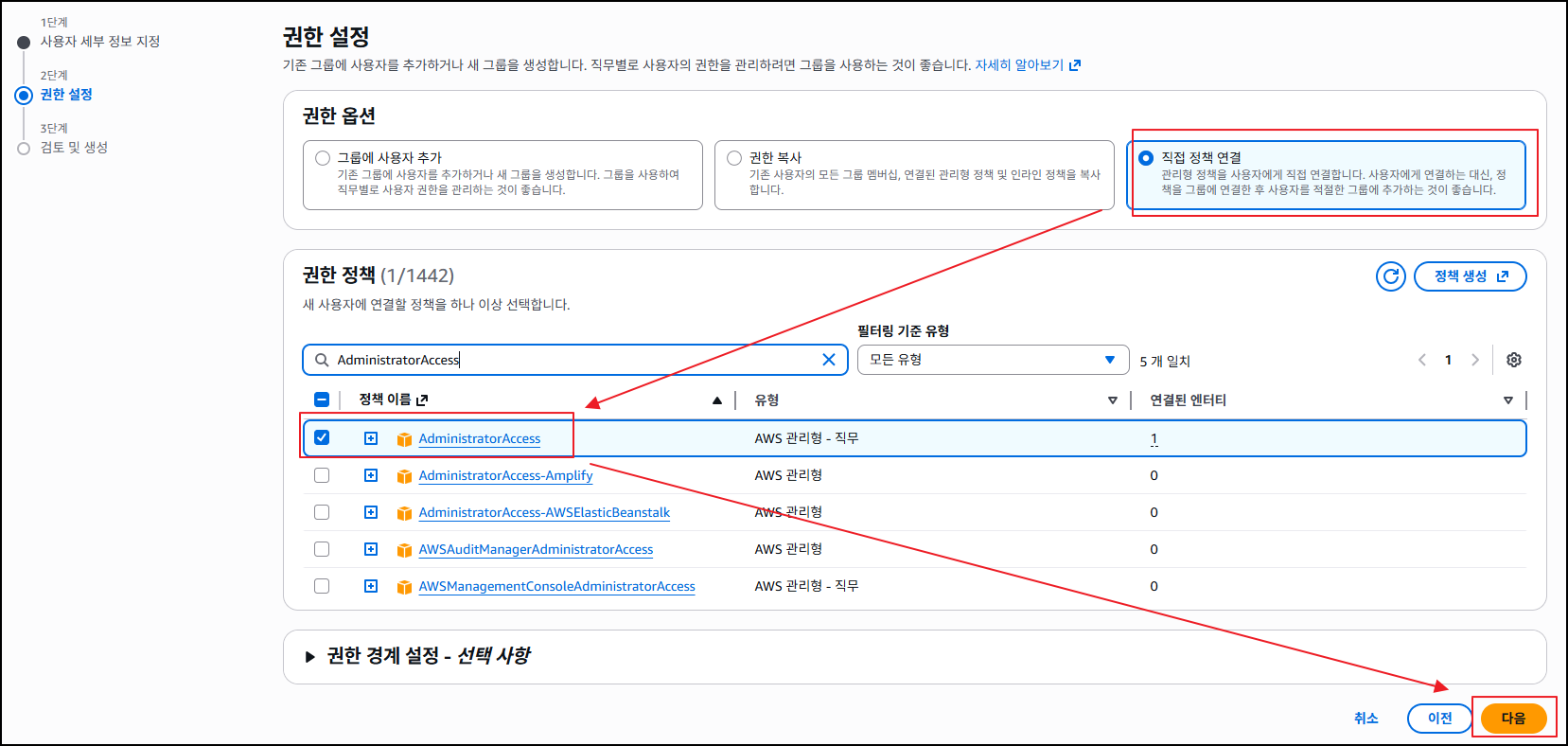

- iam 검색 - 사용자 - 사용자 생성 - 사용자 이름 작성 - AdministratorAccess 권한 선택 - 생성

- 생성된 계정 선택 - 보안 자격 증명 - 액세스 키 만들기

- 사용 사례 대충 선택 - 태그도 적당히 작성 - 액세스 키를 저장하고 완료

설치 시작

- 설치 과정은 AWSGoat 그대로 수행하면 된다. 다만, 초보자를 위하는 느낌으로 좀더 상세히 작성해봤다

1) github 로그인 후, 저장소 포크

* 포크는 해당 저장소를 내 github로 복사하는 것

- 적당히 저장소 이름 작성 후, Create fork

2) github에 Access key 저장

- AWS_ACCESS_KEY에 엑세스 키, AWS_SECRET_ACCESS_KEY에 비밀 엑세스 키를 저장

- 이름 바꾸면 안됨

2.99) Terraform Apply 실행 전 참고

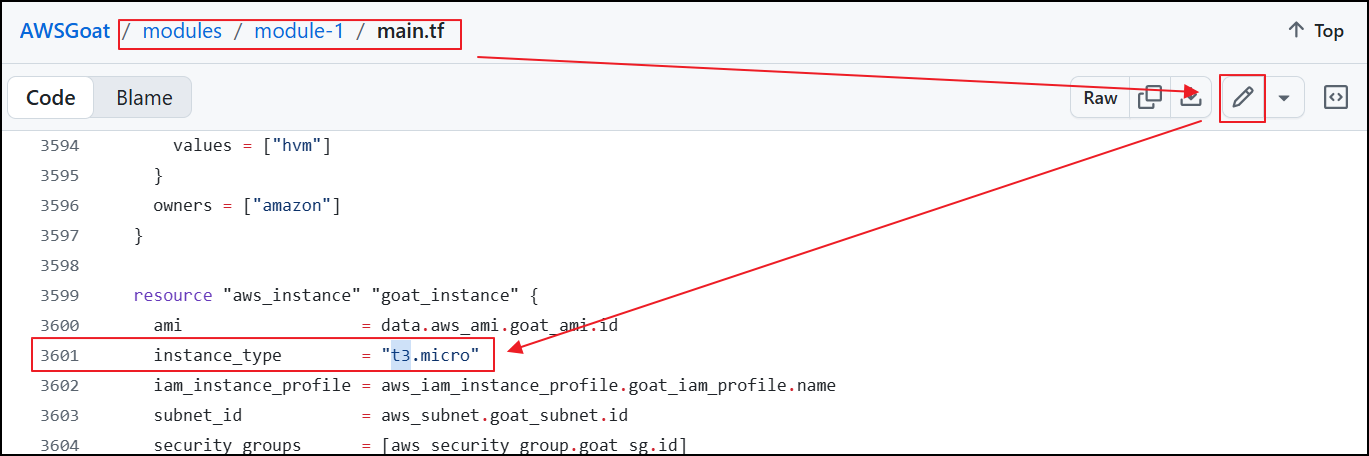

※ 26.01 기준 프리티어라면 t2.micro 를 지원하지 않아 코드를 수정해줘야 함 (유료 회원은 t2 지원되어 그냥 해도 됨)

- /modules/module-1/main.tf 파일에서 instance_type 을 t2.micro 에서 t3.micro로 수정

- 만약 수정 안하고 Apply 했다면 Terraform Destroy 후에 다시 하면 됨

- 참고: https://github.com/ine-labs/AWSGoat/pull/93

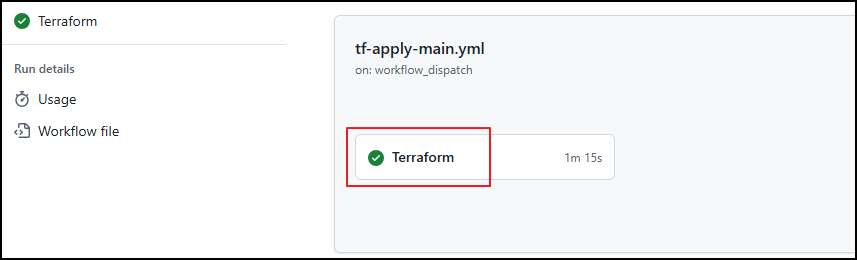

3) Terraform Apply 실행

- Action - Terraform Apply - Run workflow - Run workflow

4) URL 접속

- 실행한 테라폼 선택 - Application URL 선택

- 정상적으로 접근 확인

★ 참고: 해당 리소스는 '버지니아 북부' 리전(US-east-1)에 생성되며, 바꾸고 싶으면 코드 수정을 하면 됩니다.

'AWS > AWSGOAT' 카테고리의 다른 글

| [AWSGoat module-1] XSS & SQL Injection (0) | 2026.01.06 |

|---|