[AWS] IAM

IAM은 계정(그룹)과 권한을 관리하는 솔루션

- 특정 계정(그룹)에 대해 어떤 작업을 수행할 권한이 있는지 json 형식으로 정의

- 운영 및 보안을 위해 필요한 최소 권한을 부여하는 것이 좋음

- Global 서비스

[보안]

- Root 계정은 사용자 계정을 생성할 때만 사용하고 다른 작업은 생성한 계정으로 하는 것이 바람직

[그룹]

- 사용자에게 일일이 권한을 부여하면 관리가 어렵기 때문에 그룹을 통해 권한 관리

- 사용자를 그룹에 포함시키지 않아도 무방하나 그룹으로 관리하는 것이 유용

- 사용자는 복수의 그룹에 포함될 수 있음

- 그룹에는 사용자만 포함 시킬 수 있으며 다른 그룹을 포함할 수 없음

1. 사용자 계정

- Root 계정이 아닌 일반 사용자 및 그룹 관리

- Chrome 검색창에 "iam 계정 생성"을 검색해보면 좋은 게시물이 많이 있어서 생략

사용자 계정으로 로그인

- 사용자 계정으로 로그인할 때는 둘 중 한 가지 방법으로 로그인하면 된다.

1) IAM 대시보드에 보이는 ' 이 계정의 IAM 사용자를 위한 로그인 URL'를 통해 접근

2) 로그인 페이지에서 'IAM 사용자' 선택 - 계정 ID 혹은 계정 별칭 입력 후 로그인

2. 정책 설정

- 특정 사용자(그룹)이 할 수 있는 작업에 대해 권한 부여

ㄴ 사용자(그룹)를 생성할 때, 기본적으로 권한 정책을 선택하여 권한 부여

ㄴ 다양한 기본 정책이 있으며, 필요한 경우 정책을 생성할 수 있음

- 어떠한 권한도 없는 계정으로 'EC2 서비스' -> '인스턴스'를 확인해보면 목록이 보이지 않는다.

* ec2:DescribeInstances 권한이 없다는 내용이 있다.

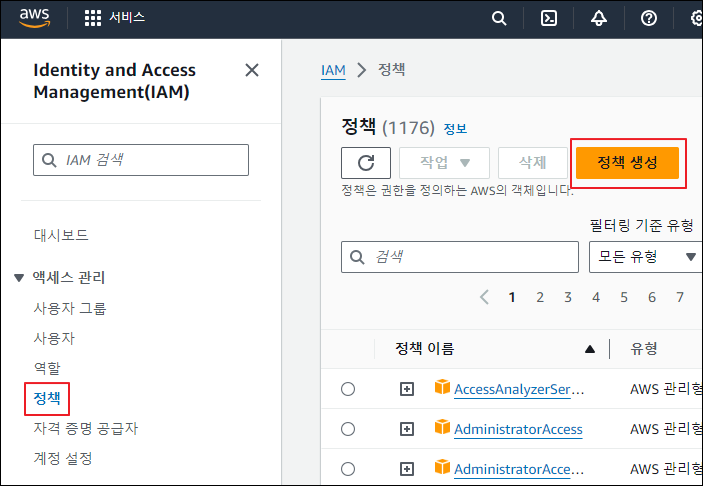

- (Root 계정 OR IAM 작업 권한 있는 계정 로그인) -> IAM 서비스 -> '정책' -> '정책 생성'

- 'json' 형식으로 작성할 수 있으나 잘 모르는 경우 '시각적'을 따라서 수행하는 것이 쉽다.

* 먼저 어떤 서비스에 대한 작업을 허용할 지 서비스 선택(아래 사진은 'EC2'를 선택한 상황)

* 기본 정책을 베이스로 수정하고 싶다면 '작업' - '정책 가져오기'를 수행

- 필요한 액세스 수준(권한)을 선택 후 '다음'

* EC2만 하더라도 700개 정도의 액세스 수준(권한)이 있어서 필요한 것을 선택

* 선택한 액세스 수준(권한)을 허용할 것인지, 거부할 것인지 선택

* 추가적인 요청 조건 설정(MFA를 사용하는 계정만 접근 가능하도록 / 특정 IP에서만 접근 가능하도록 등등)

- 정책 이름을 적절하게 입력 및 설정된 내용 검토 후 '정책 생성'

- 생성된 권한을 사용자(그룹)에 부여 후 확인해보면 인스턴스 목록이 보인다.

3. 역할 설정

- AWS 특정 서비스에서 다른 서비스로 작업을 수행할 수 있도록 권한 부여

- 역할은 좀 더 학습이 필요

'AWS' 카테고리의 다른 글

| [AWS] EBS, 스냅샷, AMI, EFS (0) | 2024.04.02 |

|---|---|

| [AWS] EC2 / 배치그룹 / 최대 절전 중지 방식 (2) | 2024.03.27 |

| [AWS] MFA 적용 (0) | 2024.01.18 |

| [AWS] Elastic IP, ENI (1) | 2023.10.10 |

| [AWS] VPC 및 서브넷 생성 (0) | 2023.06.14 |